|

|

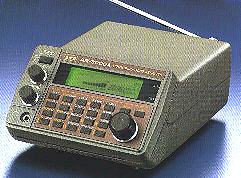

Due modelli di scanner della

nota casa AOR. Entrambi possono ricevere con facilita' le comunicazioni dei cellulari della rete e-tacs. |

Analisi Algoritmo A5

L’algoritmo utilizzato per crittare i pacchetti di dati contenenti la nostra voce viene indicato con la sigla A5. Non essendo un prodotto di pubblico dominio, i suoi sorgenti di sviluppo non sono liberamente reperibili. Già solo questo dato dovrebbe indurci a una maggiore prudenza e a legittimi dubbi sull’affidabilità dell’algoritmo stesso.La nascita dell’A5 non è espressamente legata alla rete GSM. L’algoritmo venne adottato dopo una lunga battaglia tra i vari paesi appartenenti al consorzio paneuropeo da cui nacque la necessità di creare un sistema di telefonia digitale sicuro e standardizzato. Nella competizione vinse l'idea di una rete non invulnerabile e per la rete GSM venne adottata una versione modificata dell’A5, chiamata AX. Questo sistema si basa su un codificatore di tipo str eam ci pher (utilizzato per cifrare un ciclo continuo di bit da trasmettere) che utilizza secondo i parametri ufficiali ETSI una chiave di cifratura di 64 bit per codificare i 114 bit di ogni burst (pacchetto di dati) che viene trasmesso da base a unità mobile.Secondo l’esperto di crittografia inglese Ross Anderson l’ultimo dato non é reale e la chiave effettiva sarebbe di soli 5 byte (40 bit). Ciò rende fattibile la ricerca della chiave di partenza avvalendosi di soli pochi giorni di calcolo di una workstation o di un potente personal computer. Secondo Anderson sa- rebbe molto facile realizzare dei chip progettati apposta per realizzare un banale attacco a 2^40 combinazioni, che permetterebbero la nascita di un fantastico cracker di A5.Nel giugno del 1994 una possibile implementazione dell’A5X è stata diffusa su Internet e vari sono i gruppi che stanno lavorando per la realizzazione di un veloce e funzionale generatore di chiavi. Sempre nel giugno 1994 si doveva tenere all’IEE di Londra un incontro organizzato dal professor Simon Sherpherd della Bradford University sui problemi di sicurezza degli algoritmi stream cipher e soprattutto dell’A5. Incredibilmente il GCHQ (il servizio inglese di intelligence) riuscì a far saltare la presentazione.Un ulteriore segnale della effettiva non sicurezza di questo sistema lo possiamo apprendere da un documento scritto da Marcello Scatà e Lorenza Romano (disponibile liberamente in rete) della facoltà di Ingegneria Informatica di Padova, su cui troviamo il seguente passaggio:

“Supponiamo che effettuare una ricerca esaustiva di tutte le possibili chia vi sia il metodo più efficiente per decifrare un messaggio cifrato. Possiamo allora considerare la dimensione della chiave come una misura dell’affidabilità di un algoritmo di crittografazione. Se assumiamo una cracking ma chi ne capace di un milione di crittografazioni al secondo, otteniamo i seguenti risultati:

Dimensione chiave in Bit 32 40 56 64 128 Tempo richiesto

per verificare

tutte le possibili

chiavi1,19 Ore 12,7 Giorni 2.291 Anni 584.542 Anni 10,8 * 10^25 Anni

Nel valutare l’affidabilità di un algoritmo di crittografazione deve essere perciò considerata la “durata” delle informazioni che devono essere protette. Assumendo ad esempio che l’algoritmo A5 utilizzato nel sistema GSM abbia, come sembra, una effettiva chiave di 40 bit (e non 64 bit), fornisce una adeguata protezione per informazioni che hanno un tempo di vita breve. È opinione comune che le conversazioni telefoniche cellulari abbiano un tempo di vita utile dell’ordine di qualche settimana”.

- Un messaggio di Ross Anderson sull'algoritmo A5 postato su alt.security

- L'implementazione dell'A5 da parte di Mike Roe

Risorse:

Ogni rete cellulare e' costituita da un numero variabile di celle che permettono la copertura radio-elettrica e il collegamento tra i terminali mobili e la rete telefonica fissa. Il numero delle celle e la loro grandezza dipende dalla quantita' di traffico (e quindi dal numero di terminali mobili) presenti in una data zona. Nelle citta' il numero delle celle e' molto alto e la loro grandezza e' molto ridotta. Lo schema seguente rappresenta uno schema classico di celle in una rete cellulare cittadina, la grandezza delle celle dipende dalla tipo di traffico presente in ogni zona.